近日,安全机构发现有网络间谍集团重新构建了一款名为BlackEnergy的恶意软件程序,利用该恶意软件不仅可以向Windows电脑发起攻击,还可以向基于ARM或MIPS架构的路由器和Linux系统展开破坏。

Linux、思科网络设备可受攻击

本周一,网络安全研究人员在最新的安全报告中表示,近期有网络间谍集团为一款BlackEnergy恶意软件开发了新的可自定义模块,来赋予其新的攻击性能和隐蔽性。据悉,该恶意软件最初是为了让网络犯罪分子方便发动DDos(分布式拒绝服务)攻击而进行设计的。

从报告中了解到,目前在Windows和Linux系统中同时被发现有针对于BlackEnergy的变种插件存在,而且该恶意软件的功能被进行增强和改进,可以执行诸如端口扫描、窃取密码、系统信息收集、数字证书盗窃、远程桌面连接,甚至是抹除硬盘上的数据等等。

研究人员称,根据网络间谍集团的攻击目标和受害者设备系统的不同,BlackEnergy恶意软件可以通过在每个受害者机器上,部署不同的插件用于构建命令及控制(C&C)服务器。

在一个案例中,攻击者下载并执行了一个被称为“dstr”的BlackEnergy插件,之后便摧毁了一个机构里Windows电脑上的所有数据。“总而言之,攻击者利用‘dstr’模块,可以方便地在受害者设备上展开攻击或进行潜伏隐藏”,研究人员表示,“一些被植入该插件的机器收到指令,便会丢失数据或变成无法开机状态。”

在另一个案例中,某机构里的一些Windows电脑数据在遭受破坏后,即使修复也无法通过Telnet对思科路由器进行访问。研究人员称,当他们调查时,发现通过BlackEnergy,攻击者在路由器上留下几个“告别”的脚本。

而这些脚本已经被用于清除攻击者在受控路由器上留下做过什么的痕迹,其中一个脚本上存在有“Cisc0 API Tcl extension for B1ack En3rgy b0t”,这样直言不讳的字样。

威胁工业控制系统网络

根据研究发现,该网络间谍集团似乎还对将运行中的工业控制系统作为攻击目标,特别感兴趣,尤其是一些能源部门。已经被确认为受害者的机构中包括电厂运营部门、电力设施建设公司、大功率相关材料供应商和制造商,以及能源部门的投资者等等。而这也正巧符合美国国土安全部下属的工业控制系统网络紧急响应小组(ICS-CERT) 近期的的调查结果。

在上个星期的一项安全警报中,ICS-CERT警告说运行人机界面(human-machine interface,HMI)产品的多个公司系统中已感染了BlackEnergy恶意软件,其中包括有General Electric(通用电气)、Siemens(西门子)、BroadWin、Advantech等等企业。

注:人机界面是一款为监测和与工业控制系统进行交互提供图形用户界面的软件应用程序。

除了对工业控制系统运营商有兴趣外,该网络间谍集团还将高级别政府组织、市政办公室、联邦紧急服务、国家标准机构、银行、学术研究机构等组织锁定为目标。目前已确定的BlackEnergy受害者,在至少20个国家里分布着,破坏影响广泛。

虽然现在尚不清楚这个网络间谍集团被谁操纵,但有迹象表明该集团利用过属于俄罗斯国防部的IP地址进行DDoS攻击。

第2页:BlackEnergy的演进

BlackEnergy的演进

据悉,有安全团队认为BlackEnergy是一款流通在俄罗斯的地下网络的犯罪软件,其最早能够追溯到2007年。刚开始,它被设计为一个在DDos攻击中创建僵尸网络的工具。随着时间的推移,这款恶意软件已经演变为支持各种插件,插件能够基于攻击的意图进行组合以提供必要的功能。

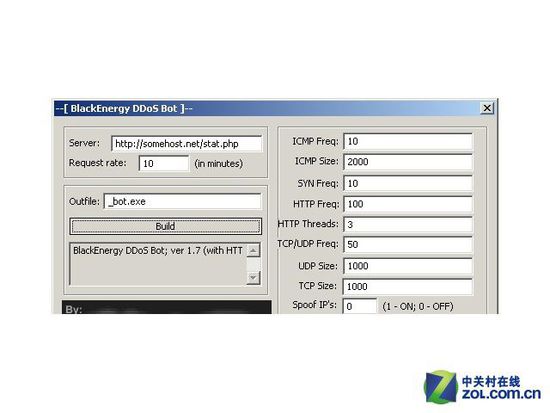

BlackEnergy 1的构建器界面

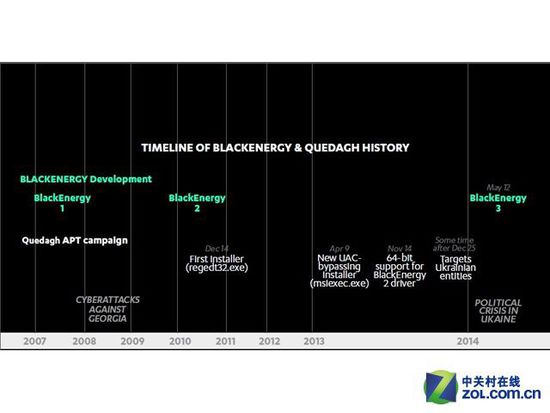

BlackEnergy最初版本出现在2007年,本文中称之为BlackEnergy 1。一个后续的变种(BlackEnergy 2)在2010年发布。我们也碰到了一个以前未曾见到过的变种,该变种已被重写并对配置数据采用了不同的保存格式。它不再使用驱动组件。我们把这个新变种称之为BlackEnergy 3。

BlackEnergy 版本演化过程

BlackEnergy 版本演化过程

鉴于该工具的特点,Blackenergy已被不同团伙用于不同的用途。有些团伙利用它发送垃圾邮件;另一些用来盗取银行凭证。有明显案例显示是在2008年俄格冲突期间,该工具被用来对格鲁吉亚实施的网络攻击。

该BlackEnergy工具带有一个构建器(builder)应用程序,生成感染受害者机器的客户端。同时该工具还配备了服务器端脚本,用于构建命令及控制(C&C)服务器。这些脚本也提供了一个接口,攻击者可以通过接口控制僵尸机。该工具具有简单易用的特点,意味着任何人只要能接触到这个工具,就可以利用它来构建自己的僵尸网络。

今年夏天,该安全团队注意到BlackEnery的最新样本正在为攻击乌克兰政府机构进行定制更新。而BlackEnergy这次的变化,正值当时乌克兰政局动荡之时,这就很可能是攻击者利用这些BlackEnergy恶意软件从目标中窃取情报的动作了。

深度系统 www.sdgho.com